촉촉한초코칩

LummaC2 악성코드 - 게임 플랫폼 'Steam' 악용 본문

LummaC2

- 정보탈취형 악성코드

- Seo-Poisoning 기법을 사용한 유포 사이트, Youtube, LinkeIn 등지에서 크랙, 키젠, 게임핵 등의 불법 프로그램으로 위장한 악성코드

- 최근에는 Notion, Slack, Capcut 등의 홈페이지를 위장하여 검색엔진의 광고에 노출되는 방식으로 유포되었다.

Seo-Poisoning 기법

- 공격자가 악성 웹사이트나 악성 콘텐츠를 검색 엔진의 검색 결과 상위에 노출되도록 조작하는 기법

- 사용자가 악성 링크를 클릭하게 유도하고, 악성 소프트웨어를 다운로드하거나 피싱 사이트로 이동하게 될 수 있다.

크랙

- 소프트웨어의 보안 시스템이나 라이선스 인증을 우회해 유료 프로그램을 불법으로 사용할 수 있게 만드는 도구, 코드

키젠

- 정품 소프트웨어의 라이선스 키를 생성해주는 프로그램

악성코드 실행 방식

단일 EXE 형태의 파일로 유포되거나 DLL-SideLoading 기법을 사용하여 악성 DLL과 이를 실행하는 정상 EXE를 함께 압축한 형태로 유포

DLL-SideLoading 기법

- 공격자가 악성 DLL 파일을 정상 프로그램으로 로드하도록 유도하여 악성 코드를 실행하는 기법

- 주로 윈도우 운영체제의 DLL 검색 순서의 취약점을 악용한다.

실행 과정 (ex. 정상 프로그램 : legit_app.exe, 필요 DLL : example.dll)

- legit_app.exe는 example.dll을 로드한다.

- 공격자는 동일한 이름의 악성 example.dll을 legit_app.exe와 같은 폴더에 둔다.

- 실행 시, 정상 DLL 대신 악성 DLL이 로드되어 공격자의 악성 코드가 실행된다.

LummaC2의 최근 변형에서, Steam을 C2 도메인 획득 목적으로 악용하고 있는 것을 확인함

기존에는 모든 C2 정보가 악성코드 샘플 내부에 존재하였으나, 현재는 정상 사이트를 악용하여 공격자가 원하는 시점에 원하는 도메인으로 C2 변경이 가능해짐

이러한 방식은 기존 Vidar 악성코드가 사용했던 방식으로, Vidar는 Steam을 비롯한 Tiktok, Mastodon, Telegram 등 여러 정상 플랫폼을 악용하여 C2 정보를 획득하는 방식을 사용하였다.

C2 도메인 획득

- 공격자가 악성코드와 통신을 제어하기 위해 사용하는 서버의 도메인을 확보하거나 운영하는 행위를 말한다.

- 이를 통해 공격자는 감염된 시스템과의 원격 통신, 데이터 탈취, 명령 실행 등을 수행할 수 있다.

사용자 수가 많은 정상 도메인으로 의심을 줄일 수 있으며, 보유한 C2가 무력화될 경우 다른 C2로 쉽게 변경이 가능해지므로 공격 성공률을 높일 수 있다.

C2 도메인 획득 방법

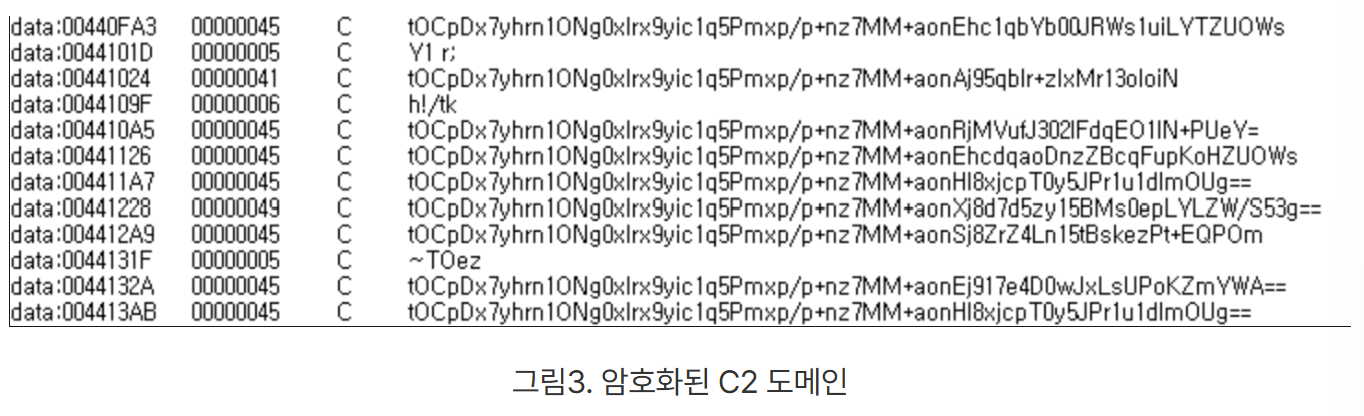

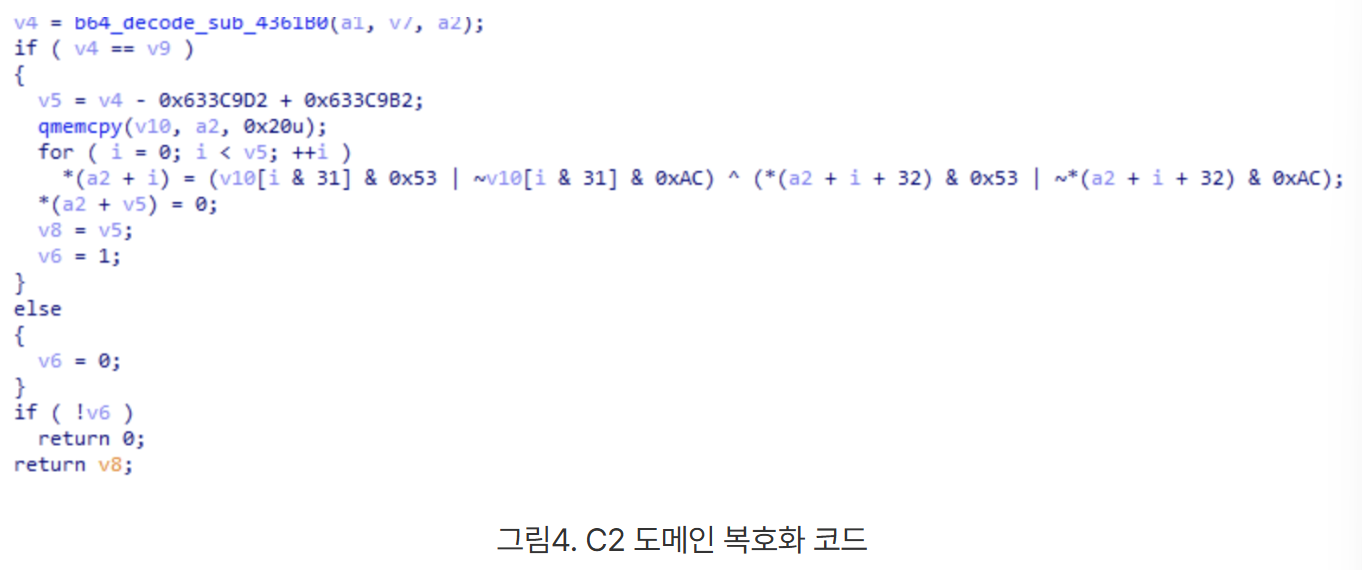

LummaC2 악성코드는 실행 시 내부 암호화된 문자열을 복호화하여 C2 도메인 정보를 얻는다.

Base64와 자체 알고리즘을 사용하여 암호화되어 있으며 샘플 당 8~10개 정도의 C2 도메인을 갖고 있다.

샘플 자체적으로 보유한 C2가 모두 접속 불가능할 경우, Steam 접속 루틴으로 진입한다.

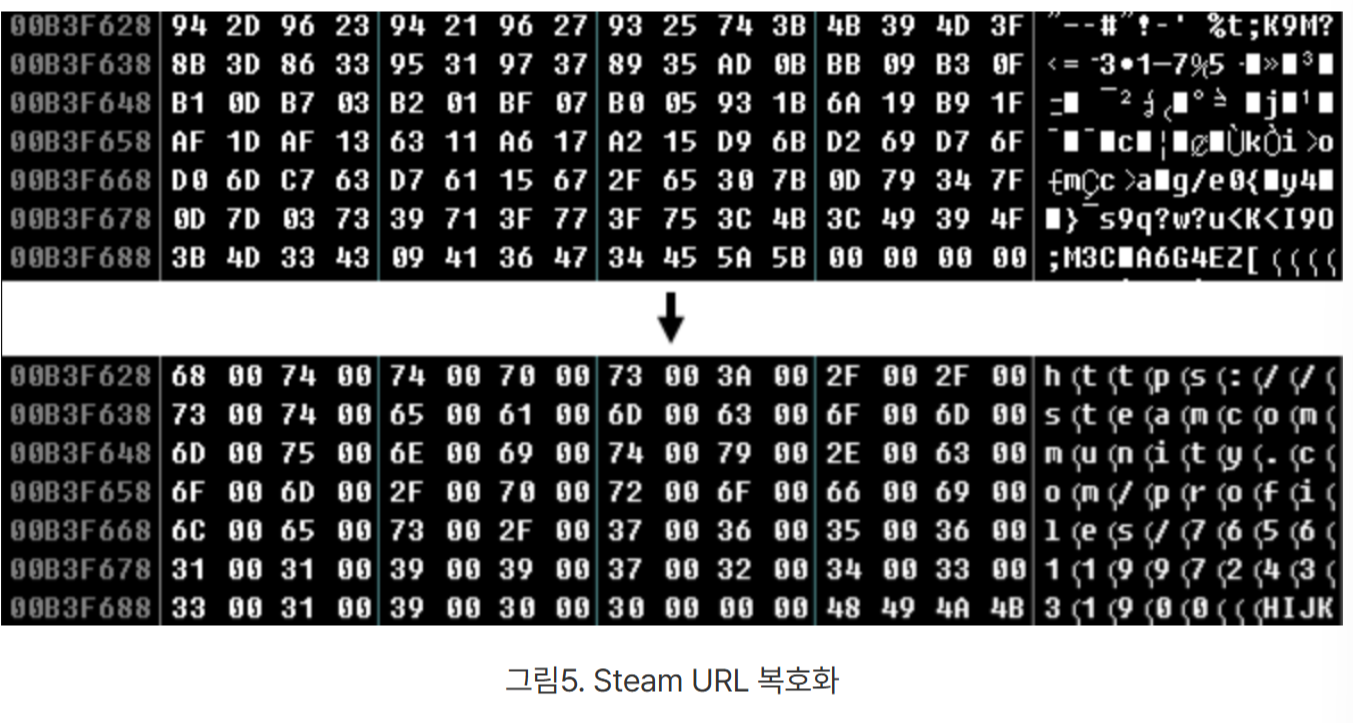

(Steam URL은 C2 도메인과는 다르게 실행 코드 형식으로 저장되어 있으며, 복호화 알고리즘도 차이가 있다.)

| hxxps://steamcommunity.com/profiles/76561199724331900 |

위 Steam URL은 공격자가 개설한 것으로 추정되는 Steam 계정 프로파일 페이지이다.

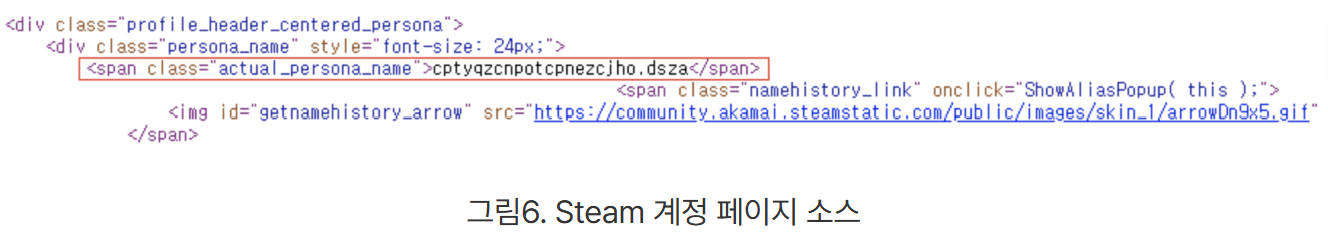

해당 페이지에 접속한 뒤 "actual_persona_name" 태그를 파싱하여 문자열을 얻어온 후 시저 암호 방식으로 복호화하여 C2 도메인을 얻는다.

평문으로 구성된 Vidar의 Steam 페이지와 차이가 있는 부분이다.

| cptyqzcnpotcpnezcjho.dsza → reinforcedirectorywd.shop |

동일한 유포 방식에서 발생한 샘플들은 현재까지 1개의 Steam 계정 페이지를 사용하고 있으며, 이로부터 얻어지는 C2 도메인은 변화가 없지만 공격자의 의도에 따라 언제든 변경될 수 있다.

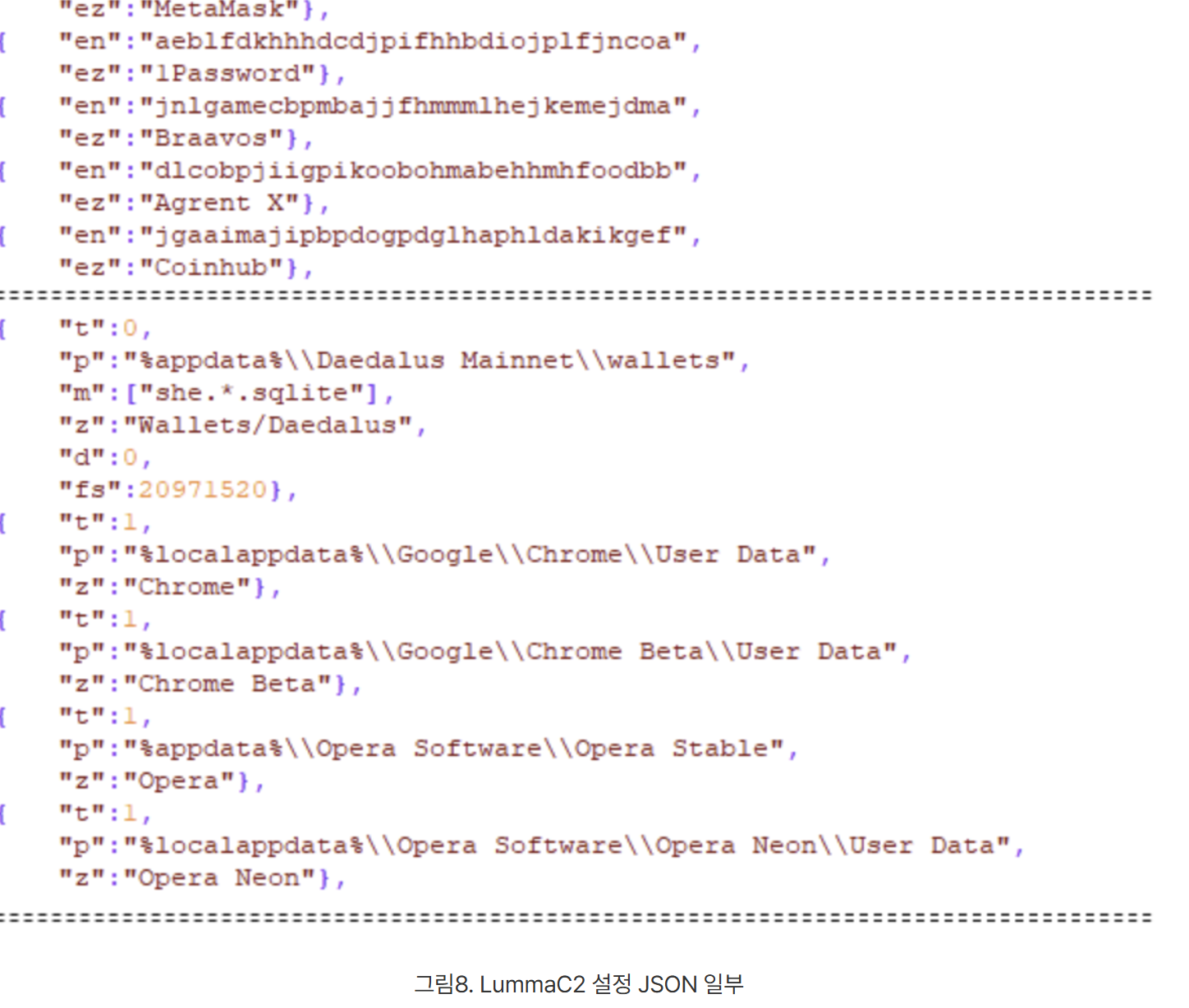

위와 같은 행위 이후 실제 C2 접속 시 암호화된 설정 JSON 파일을 다운로드 후 복호화한다.

해당 설정 내용에 따라 악성 행위를 수행하는데, 현재 C2의 설정으로는 지갑 프로그램 정보, 브라우저 저장 정보, 패스워드 저장 프로그램 정보, 사용자 디렉토리의 txt 파일, 메신저 프로그램 정보, FTP 프로그램 정보, VPN 프로그램 정보, 원격 프로그램 정보, 메모 프로그램 정보, 메일 프로그램 정보, 브라우저 확장 플러그인(가상화폐 지갑) 정보를 탈취하여 C2로 전송하는 행위를 한다.

방어 방법

- 정상 페이지로 접속하는 행위 또한 악성코드 감염 흔적일 수 있다.

- 신뢰할 수 없는 페이지에서 다운로드한 파일 실행에 주의해야 하고 불법 프로그램 사용을 지양해야 한다.

'Study > Vulnerability (CVE)' 카테고리의 다른 글

| 인증서 검증 우회를 통한 Legacy Driver Exploitation 공격 사례 (0) | 2025.03.19 |

|---|---|

| MS 윈도우 압축 헤더(CAB)를 악용한 배치 파일(*.cmd) 악성코드 ModiLoader(DBatLoader) 유포 (0) | 2025.01.15 |

| Notion 설치파일로 위장한 MSIX 악성코드 유포 (0) | 2025.01.15 |

| [CVE-2023-46604] Apache ActiveMQ 취약점 (0) | 2024.12.17 |

| Command Injection 취약점 (1) | 2022.09.11 |