촉촉한초코칩

Dreamhack - php-1 본문

LFI 취약점

- FI 취약점 : 파라미터 값을 정확하게 검사하지 않을 때 해커가 피해자 서버에서 파일을 읽고 실행할 수 있도록 하거나 서버에 악성 스크립트 또는 웹쉘을 만들고 웹 사이트 변조에 사용할 수 있다.

- LFI는 공격 대상 서버에 위치한 로컬 파일을 노출하거나 실행할 수 있다. → include() 사용 시 입력에 대해 필터링 하지 않아 include 문에서 로컬 파일을 실행할 수 있다.

코드

index.php

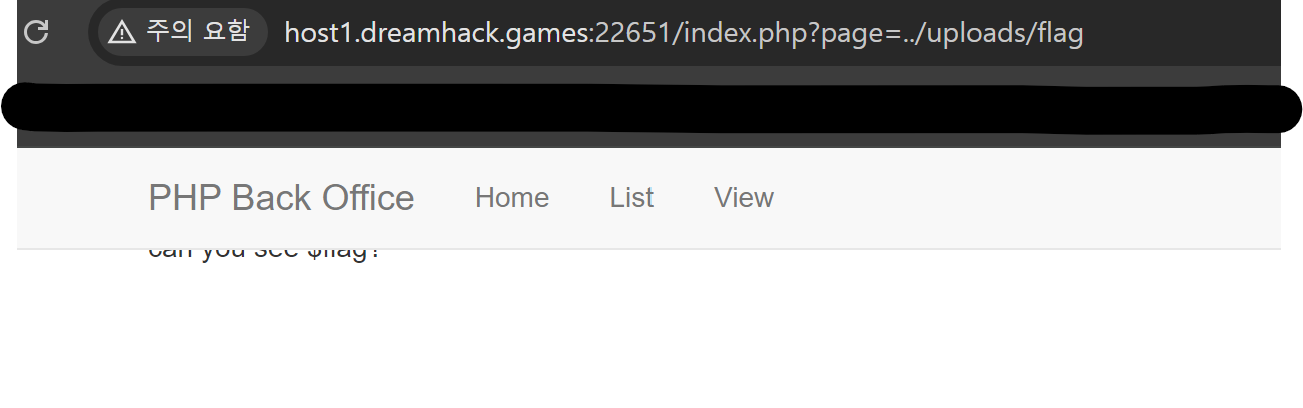

page 파라미터에 php파일명을 적으면 해당 페이지를 보여주고 없으면 main.php를 보여준다.

list.php

.. . index.html을 필터링하는 것 같다.

view.php

/flag | i /i를 필터링한다.

file_get_contents : 전체 파일을 문자열로 읽는다.

/var/www/uploads/flag.php 에 플래그가 있다고 한다.

참고 : https://mokpo.tistory.com/118

view.php는 flag를 필터링하고 있기 때문에 index.php에서 flag파일을 읽을 수 있도록 한다.

flag가 나오지 않았다. flag 필터링을 우회하는 php wrapper 기법을 사용한다.

base64로 디코딩해준다.

'Study > Web Hacking' 카테고리의 다른 글

| Dreamhack - php7cmp4re (0) | 2024.08.07 |

|---|---|

| Dreamhack - XSS Filtering Bypass (0) | 2024.08.07 |

| Dreamhack - simple-ssti (0) | 2024.07.31 |

| Dreamhack - simple-web-request (0) | 2024.07.25 |

| Dreamhack - phpreg (2) | 2024.07.23 |