촉촉한초코칩

Digital Overdose Ctf 2022 본문

Ye AuId-io

문제 파일은 오디오 파일이다.

Audacity 프로그램을 다운받아 파일을 분석해보았다.

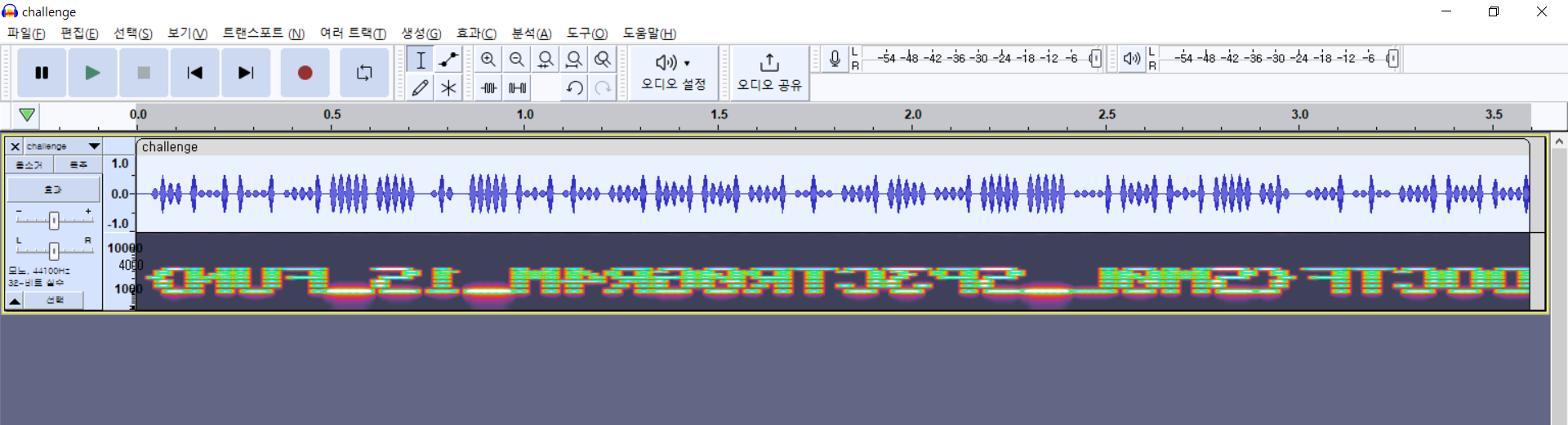

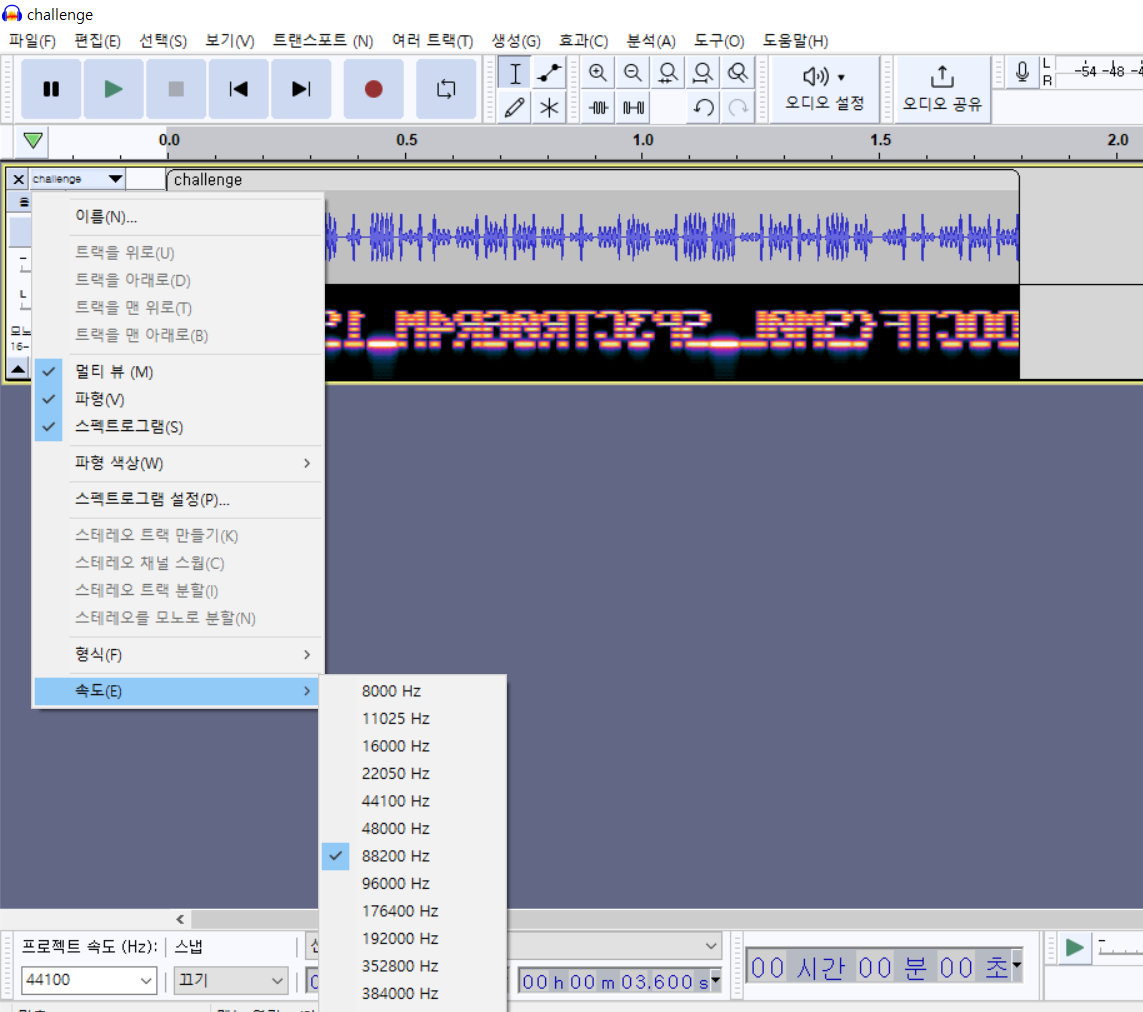

파일을 열면 이런 화면이 나온다.

여기서 challenges를 클릭한 후 멀티 뷰를 클릭한다.

그러면 flag와 비슷한 문장이 나온다.

속도를 눌러서 조절하면 더 잘 보인다.

그런데 확인해보니 좌우반전으로 되어 있는 것 같았다. 이 프로그램에서는 어떻게 좌우반전 시키는지 모르겠어서 결국 핸드폰으로 찍어서 확인해보았다...

→ DOCTF{5M0L_5P3CTR0GR4M_15_FUN}

참고하면 좋을 페이지 : https://duddnr0615k.tistory.com/283

Can you tell me my email? (해결 x)

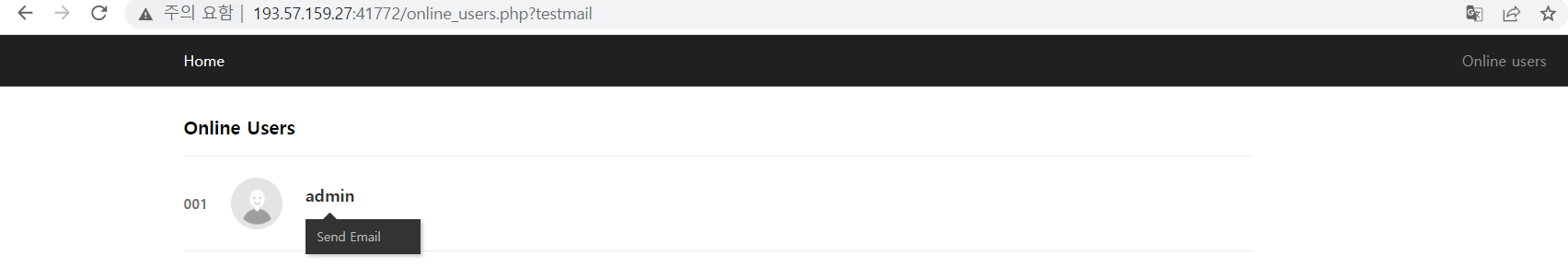

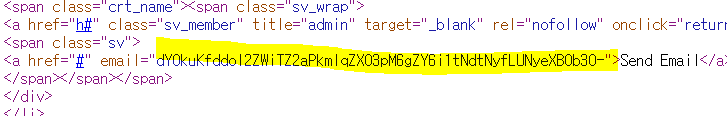

해당 주소로 들어가보면 admin 사용자가 있고 Send Email이라는 버튼이 있지만 눌리지는 않는다.

그리고 페이지 소스 보기로 들어가보면 email이 나와있다.

Online과 users에 들어가보면 testmail 이름의 매개변수가 있다. 그래서 testmail의 값으로 email값을 넣어보았다.

아닌 것 같다..

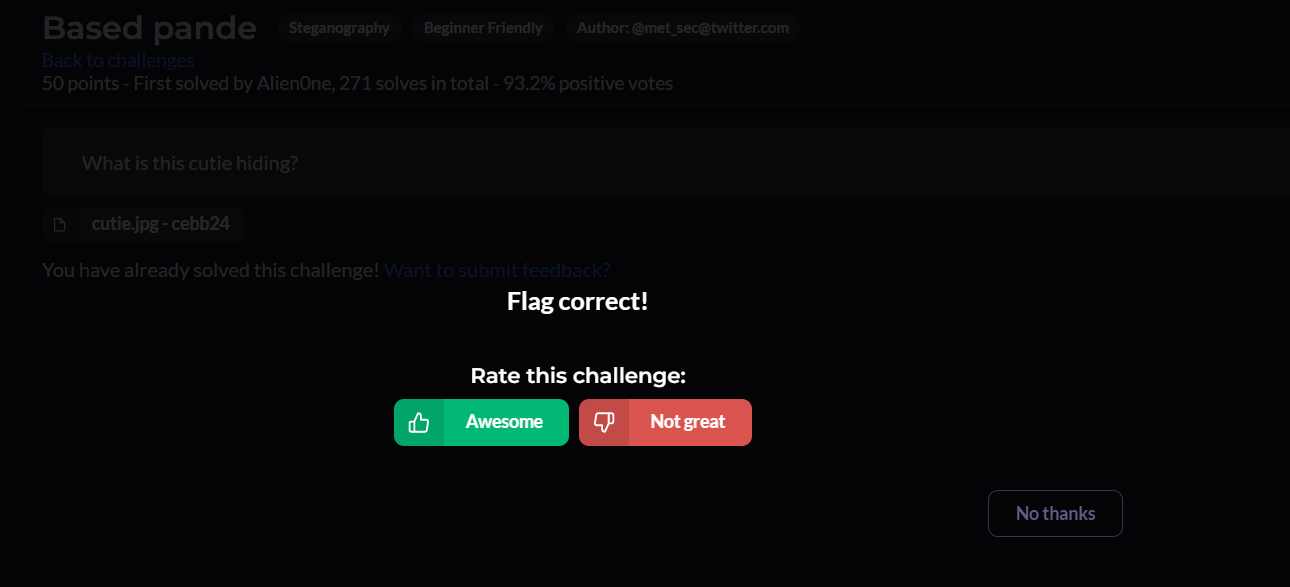

Based pande

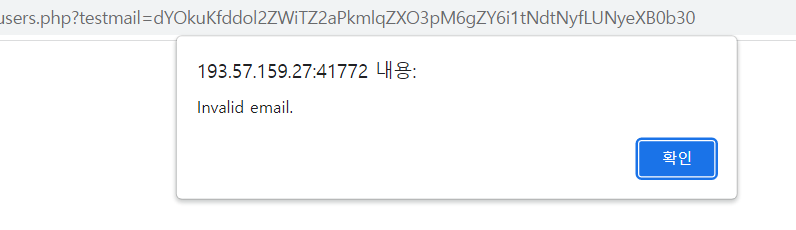

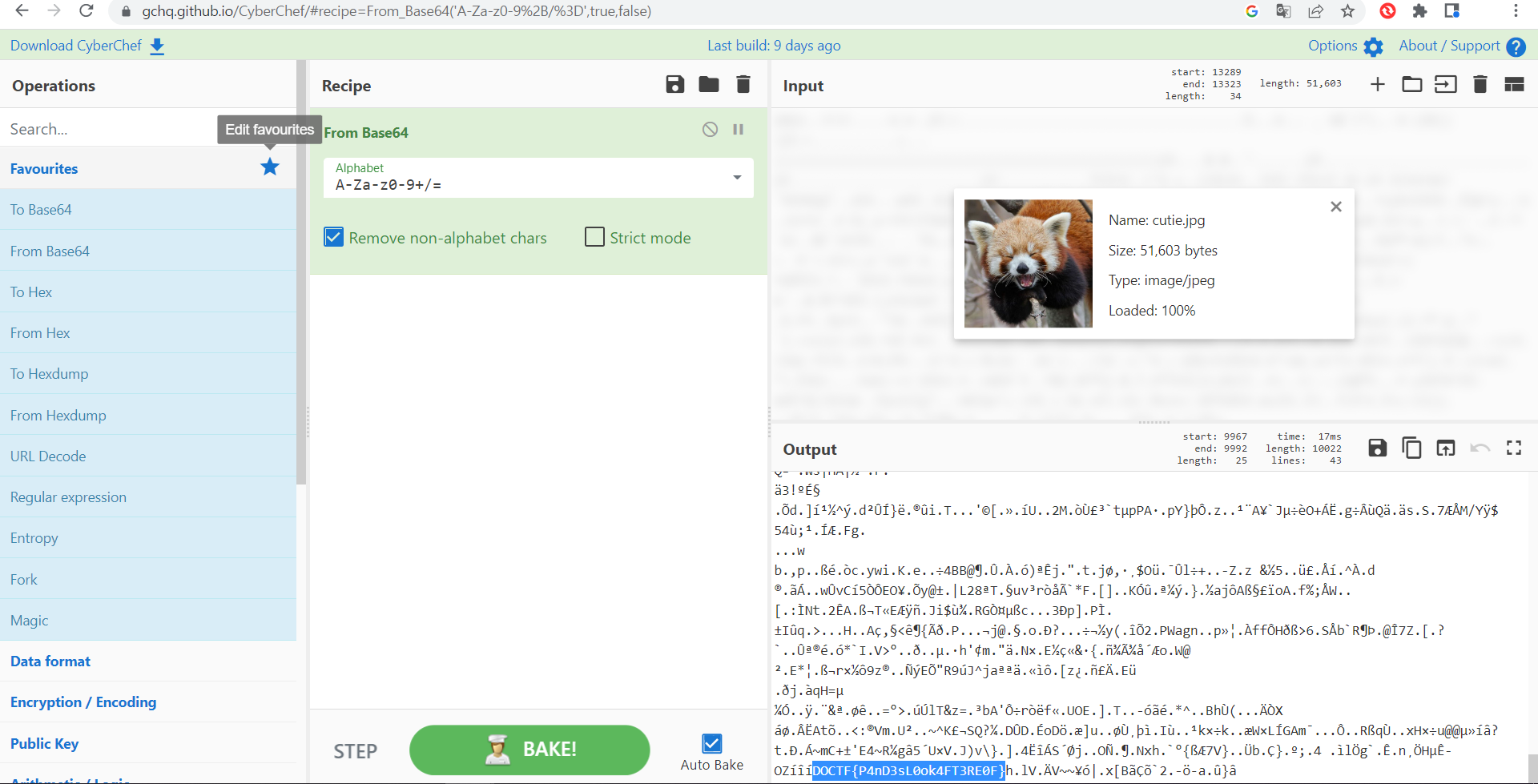

이미지 안에 flag가 숨겨져 있는 것 같아서 여러 복호화 사이트에 넣어봤지만 아무것도 나오지 않았다.

리눅스에서 steghide 도구를 이용해서 추출하는 방법을 사용해보았다.

스테가노그래피가 적용된 파일에서 데이터 추출하기 : steghide extract -sf [파일]

숨기려고 하는 문자열을 그림에 넣을 때 같이 입력하는 키 값을 말하는 것 같다.

그런데 키 값을 알 수가 없기 때문에.....

저번 CTF에서 스테가노그래피 문제를 풀 때 사용했던 사이트에서 해당 이미지를 분석해보았다.

→ gchq.github.io/CyberChef

Base64로 디코딩했더니 DOCTF flag가 나왔다!

'CTF' 카테고리의 다른 글

| VolgaCTF 2024 (0) | 2024.03.31 |

|---|---|

| JerseyCTF 2024 (0) | 2024.03.24 |

| WolvCTF 2024 (0) | 2024.03.17 |

| WPI CTF 2022 (0) | 2022.09.25 |

| DownUnderCTF 2022 (0) | 2022.09.25 |